در عصر ارتباطات، امنیت اطلاعات و ایمنسازی کامپیوترها اهمیت بیشتری نسبت به گذشته پیدا کرده است. چراکه همهجانبه شدن استفاده از فناوریهای اطلاعاتی و متصلشدن شبکههای کامپیوتری به یکدیگر، منجر به افزایش تعداد حملات و تهدیدات امنیتی شده است. در این محیط پویا و پرخطر، فایروال بهعنوان یکی از اصولیترین ابزارهای امنیتی مورداستفاده قرار میگیرد. فایروال عملکردی حفاظتی دارد که بامانع شدن و کنترلکردن دسترسیهای غیرمجاز به شبکه، امنیت آن را تأمین میکند. انتخاب یک فایروال مناسب برای هر سازمانی امری حیاتی است؛ زیرا با استفاده از فایروال قوی، امنیت شبکه تقویت میشود.

در انتخاب فایروال مناسب، باید به عوامل مختلفی توجه کرد. این شامل نیازها و الزامات امنیتی سازمان، قابلیتها و ویژگیهای فنی فایروال، سازگاری با سیستمهای موجود، قابلیت مدیریت و پشتیبانی، هزینهها و محدودیتهای سازمانی است. همچنین، بهتر است توانایی ارتباط و هماهنگی با سایر ابزارهای امنیتی در سازمان را نیز در نظر گرفت.

تأمین امنیت با فایروال در محیط پویا:

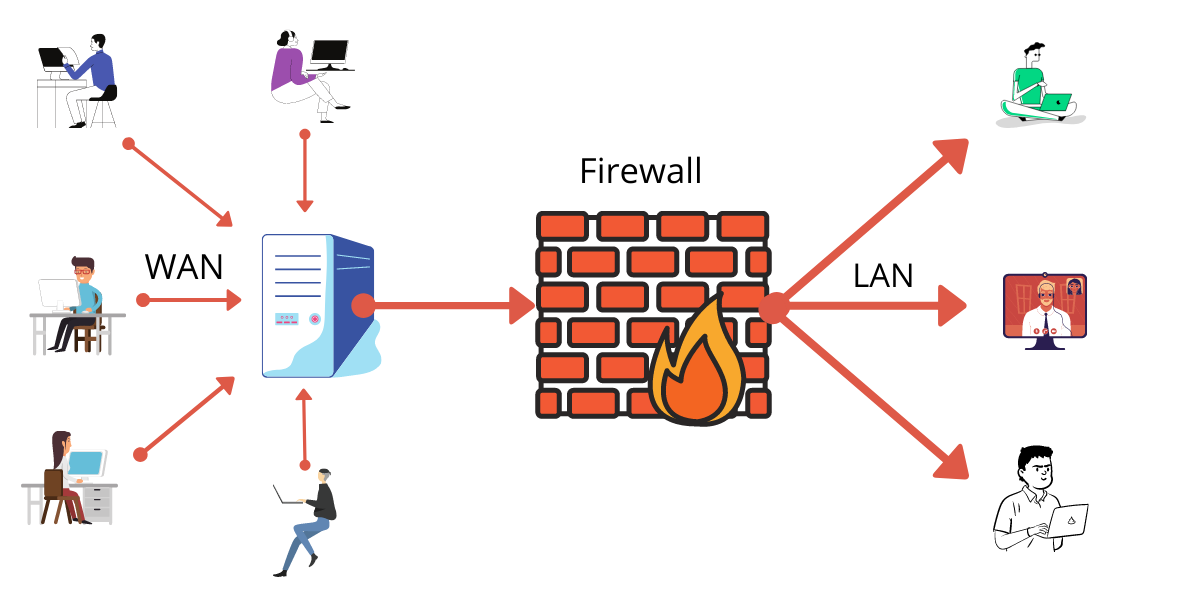

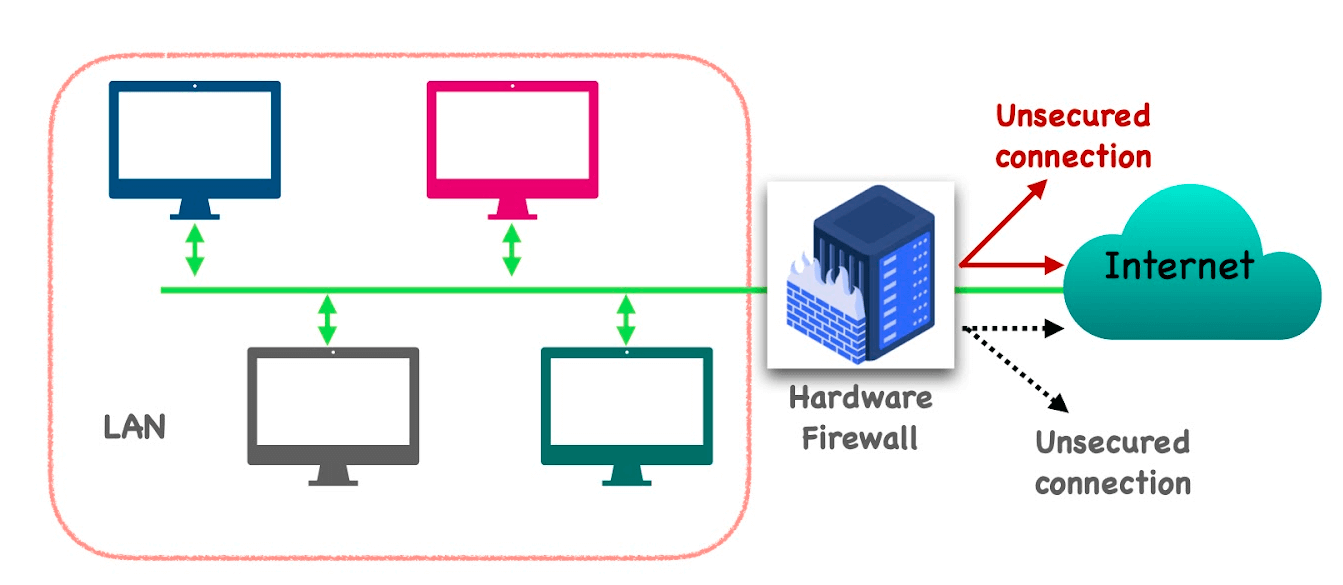

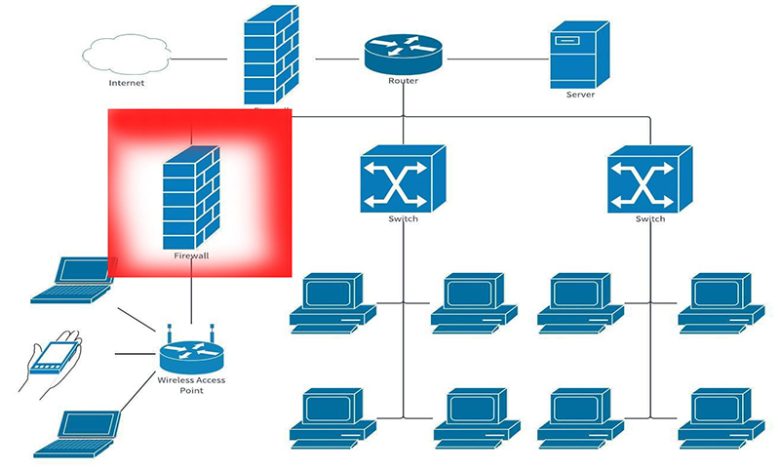

فایروال بهعنوان یک دستگاه امنیتی، نقش حائز اهمیتی در ایجاد امنیت در شبکهها دارد. این ابزار امنیتی با رعایت سیاستهای امنیتی سازمان، ترافیک ورودی و خروجی شبکه را مشاهده و فیلتر میکند. میتوان فایروال را بهعنوان یک دیوار محافظ (دیواره آتش) بین شبکه داخلی و جهان خارجی تصور کرد که مانند یک نگهبان امنیتی الکترونیکی، ورود و خروج بستههای شبکه را بررسی و تصمیمگیری میکند که کدام بسته وارد شبکه و کدامین مسدود شود. نقش اصلی فایروال در ایجاد امنیت به این صورت است که با استفاده از سیاستهای تعریف شده توسط سازمان، ترافیک شبکه را کنترل و مدیریت میکند. فایروال قادر است محدودیتهایی برای دسترسی به سرویسها، پروتکلها و وبسایتهای خاص تعیین کند. این قوانین و محدودیتها بر اساس نیازهای امنیتی و سیاستهای سازمان تعیین میشوند.

نقش فایروال در ایجاد امنیت به این صورت است که با استفاده از سیاستهای تعریف شده توسط سازمان، ترافیک شبکه را مدیریت میکند

با این رویکرد، فایروال بهعنوان بستر اصلی اجرای سیاستهای امنیتی سازمان عمل میکند و از حملات سایبری و تهدیدات امنیتی محافظت میکند. در واقع، فایروال بهعنوان اولین خط دفاعی سازمان در برابر حملات سایبری عمل میکند و نقش بسیار مهمی در حفاظت از امنیت شبکهها و اطلاعات سازمانی دارد.

پروتکل راهکار کلیدی برای ارتباط و اتصال:

پروتکل به مجموعهای از قوانین اطلاق میشود که برای برقراری ارتباط بین دو سیستم استفاده میشود. بهصورت یکزبان مشترک است که طرفین برای برقراری ارتباط مؤثر و موفقیتآمیز از آن استفاده میکنند. در این سیستم، ارسال پیام با استفاده از یک چارچوب مشخص و قابلفهم صورت میگیرد. برخی از پروتکلهای مهم شامل موارد ذیل است:

TLS (Transport Layer Security) / SSL (Secure Socket Layer) :هر دو این پروتکلها در امنیت و رمزنگاری ارتباطات اینترنتی استفاده میشوند و بهمنظور برقراری ارتباط ایمن و محافظت شده میان سرویسدهنده (server) و سرویسگیرنده (client) استفاده میشوند. اما از نظر فنی، TLS بهعنوان یک نسخه پیشرفتهتر و ارتقا یافتة SSL محسوب میشود. TLS فرایند استانداردسازی بهتری را پیگیری میکند و امکانات امنیتی بهتری را در اختیار کاربران قرار میدهد.

SSH(Secure Socket Shell) : یک پروتکل ارتباطی امن است که اطلاعات را قبل از انتقال با استفاده از امضای دیجیتال RSA رمزگذاری میکند و پس از دریافت، با همان امضا رمزگشایی میشود. این پروتکل در مقایسه با Telnet بسیار امنتر است و در بسیاری از موارد استفاده میشود.

SSH میتواند امنیت زیرساخت شبکه را به طور چشمگیری افزایش دهد، زیرا میتواند برای ایجاد تونلهای امن در بستر TCP/IP استفاده شود تا دادهها با امنیت بالا بین دونقطه منتقل شوند. علاوه بر این، دارای قابلیتهای مدیریتی نیز هست که به مدیران شبکه اجازه میدهد به طور امن و از راه دور به سرورها و دستگاههای شبکه متصل شده و عملیات مدیریتی خود را انجام دهند. این ویژگی در محیطهای بزرگ و پیچیده شبکه بسیار حیاتی است.

SSTP: پروتکل SSTP که مخفف “Secure Socket Tunneling Protocol” است، امکان دسترسی امن و از راه دور به وب را فراهم میآورد. این پروتکل عمدتاً در سیستمعاملهای مبتنی بر ویندوز مایکروسافت کاربرد دارد. SSTP از پروتکل HTTPS روی پورت 443 TCP برای برقراری ارتباط امن بین کاربر و سرور بهره میگیرد. بدین ترتیب، دادهها بهصورت رمزنگاری شده ارسال و دریافت میشوند و امنیت بیشتری نسبت به پروتکلهای قدیمیتر فراهم میآورد. یکی از چالشهای مهم که SSTP به نحو مؤثری حل میکند، مسائل مربوط به فایروالها و سرویسهای NAT است. این مشکلات معمولاً سر راه سرویسهای شبکه خصوصی مجازی قرار دارند و مانعی بزرگ برای برقراری ارتباط بین شبکههای خصوصی و مجازی محسوب میشوند.

از دیگر پروتکلهای مهم دراینرابطه میتوان به KERBEROS PPTP, L2TP, Open VPN, اشاره کرد.

نقش فایروال در لایههای منطقی شبکه:

در دنیای امروز، حفاظت از امنیت شبکهها و حفاظت از دادهها از اهمیت بسیاری برخوردار است. در این راستا، فایروال بهعنوان یکی از ابزارهای اصلی و حیاتی برای ایجاد امنیت و کنترل در شبکهها مطرح است. فایروال در لایههای مختلف شبکه نقش و عملکرد مشخصی را بر عهده دارد. در هر لایه، فایروال با استفاده از قواعد و تنظیمات مشخص، تلاش میکند تا امنیت را تأمین کرده و از حملات و تهدیدات امنیتی جلوگیری کند.

در مدل OSI، MAC Address در لایه DataLink قرار میگیرد. هدف از استفاده از مک آدرس، ارائه یک شناسه منحصربهفرد برای دستگاههای شبکه و ایجاد ارتباط مؤثر و دقیق بین آنها در یک شبکه است. حال اگر فایروالی وجود داشته باشد که در لایه Data Link کار کند این اجازه داده میشود تا بر اساس آدرس فیزیکی (MAC Address) دستگاه شناسایی و کنترل شود. فایروال در این لایه میتواند بهعنوان یک نقطه کنترل امنیتی عمل کند و درخواستها و پاسخها را که بر اساس مک آدرس ارسال میشوند، بررسی کند.

فایروال در لایه شبکه (Network Layer) با استفاده از پروتکلهای TCP/IP سعی در برقراری امنیت میکند. این نوع فایروال، توانایی دارد ترافیک مربوط به یک آدرس IP خاص را شناسایی کرده و بهصورت همزمان آن را مسدود کند. با تحلیل آدرسهای IP و اطلاعات درون بستهها، فایروال میتواند منبع و مقصد ترافیک را تشخیص داده و بر اساس قوانین تعریف شده، تصمیمهای امنیتی مانند مسدودکردن، محدودکردن یا اجازهدادن به ترافیک را اعمال کند.

فایروال در لایه Transport Layer قادر است ترافیک شبکه را بر اساس پورتها کنترل کند بهعبارتدیگر فایروال قادر است ترافیکی که از یک پورت خاص به پورت دیگری ارسال میشود را مسدود یا در صورت تطابق با سیاستهای امنیتی، پورتی را باز کند تا بهصورت دقیقتر ترافیک شبکه را مدیریت کند. لازم به ذکر است در این لایه پروتکلهای TCP و UDP عمل میکنند.

فایروال، از طریق کنترل و نظارت بر اطلاعاتی که بر اساس پروتکلها در شبکه جابهجا میشوند، تلاش میکند تا امنیت را تأمین کرده و از حملات و تهدیدات امنیتی جلوگیری کند. در یک تعریف کلی میتوان چنین اذعان کرد پروتکل در مفهوم خود، یک مجموعه از قوانین و توافقات است که برای برقراری ارتباط بین دو سیستم استفاده میشود. این قوانین به طرفین امکان میدهد تا با استفاده از یکزبان مشترک، ارتباطی موفقیتآمیز را برقرار کنند. در این سیستم، از یک چارچوب مشخص برای ارسال پیامها استفاده میشود که نقش اصلی در تعامل صحیح و قابلاعتماد بین سیستمها دارد که این پروتکلها به دودسته اصلی TCP و UDP، تقسیم میشوند.

TCP/IP (Transmission Control Protocol Internet Protocol): این پروتکل که در لایه 4 مدل OSI (لایه Transport) عمل میکند، برای برقراری ارتباطات پایدار استفاده میشود. قبل از ارسال اطلاعات، ارتباط بین فرستنده و گیرنده بررسی میشود. این ارسال و دریافت اطلاعات در سه مرحله SYN، SYN/ACK و ACK انجام می گیرد. فرایند سه مرحلهای این پروتکل به دلیل اهمیت آن انجام میشود. به عنوان مثال، اگر یک بسته به طور ناقص ارسال شود، پروتکل TCP تشخیص میدهد و سیاستهای لازم را اتخاذ میکند. پروتکل TCP معمولاً در ارتباطات متنی ، HTTP، HTTPS، FTP و SMTP استفاده میشود. باید توجه داشت که این پروتکل، علیرغم سرعت کمتر نسبت به UDP، بسیار ایمن و قابل اعتمادتر است.

UDP(User Datagram Protocol): پروتکل UDP همانند TCP در لایه چهار مدل OSI عمل میکند و وظیفه دریافت اطلاعات از فرستنده و مدیریت انتقال آن بهسوی گیرنده را داراست. هدف اصلی UDP انتقال سریعتر اطلاعات به مقصد است. این پروتکل در ارتباطات زنده ویدئویی، صوتی مانند ویس، بازیهای آنلاین و غیره استفاده میشود. تفاوت آن با TCP در روش ارسال و دریافت دادهها است که در یک مرحله انجام میپذیرد. این مسئله به این دلیل است که مثلاً در مکالمات تلفنی اگر قطعی رخ دهد ممکن است صدایی که یک دقیقه قبل تولید شده است شنیده شود، به این معنی که ارتباط بهصورت زنده نخواهد بود

در مدل OSI، لایههای Application، Presentation و Session به ترتیب لایههای ۷، ۶ و ۵ مدل OSI هستند. اگر یک فایروال را در این سهلایه قرار داشته باشد قادر به دسترسی بسیاری از اطلاعات و حتی توانایی خواندن دادهها نیز خواهد داشت. این توانایی به فایروال امکان میدهد تا از طریق تحلیل لایههای بالاتر، درک کاملی از ارتباطات و دادههای شبکه به دست آورد و اقدامات امنیتی مناسب را انجام دهد. بهاینترتیب، فایروال قادر است به طور جامع و جستجویی در ارتباطات شبکه حضور داشته باشد و مسائل امنیتی را بهبود بخشد.

انواع فایروال:

بدون شک، حملات سایبری به طور پیچیدهتری تکامل یافتهاند و سازمانها را با چالشهای بزرگی روبرو میکنند این مشکلات میتوانند باعث بهخطرافتادن اعتماد مشتریان نسبت به هر برندی شوند. یکی از روشهای رایج برای مقابله با این تهدیدات، استفاده از فایروالها است که بهمنظور حفاظت از اطلاعات حساس در برابر حملات مخرب طراحی شدهاند. این فایروالها در انواع مختلفی برای اهداف مختلف ساخته میشوند. در این مقاله، تلاش شده است تا به مهمترین انواع فایروالها پرداخته شود.

Packet-Filtering Firewalls: اولین فایروالها که به نام Packet Filtering شناخته میشوند، در حدود سیسال قبل از ابتدایی فایروالها بودند و اصول قدیمی امنیت شبکه را پشتیبانی میکردند. Packet Filtering تا لایه 4 مدل OSI شبکه را شناسایی میکرد و با استفاده از اطلاعات موجود در این لایهها، تلاش میکرد تا امنیت را برقرار نمایند. فیلترینگ در این نوع فایروال براساس آدرسهای IP مبدأ و مقصد، نوع بسته، شماره پورت و پروتکلهای شبکه انجام میشد. با این حال، مشکل اصلی این نوع فایروال در عدم توانایی دسترسی به محتوای واقعی بستهها بود. به عبارت دیگر، قادر نبودند دادههای واقعی در داخل بستهها را بررسی کنند. از مزایای این نوع فایروال ها میتوان به پردازش سریع بسته و مصرف کم منابع نام برد.

Stateful inspection firewalls: در این نوع فایروال از یک پایگاهداده جدولی برای ذخیره اطلاعات مربوط به اتصالات استفاده میشود. این جدول شامل آدرس IP مبدأ، پورت مبدأ، آدرس IP مقصد و پورت مقصد برای هر اتصال میشود. یکی از بزرگترین مزایای این نوع فایروالها، تمرکز بر روی حالت وضعیت (state) ترافیک است. بهعبارتدیگر، فایروال قادر است وضعیت فعلی اتصالات را بررسی کند و در پایگاهداده جدولی قبلی، اطلاعات مربوط به آن را بررسی کند تا بتواند ترافیکی را که با اتصالات قبلی سازگاری دارد، بهصورت مستقیم عبور دهد. این روش موجب بهبود کارایی و سرعت فیلترینگ ترافیک میشود. علاوه بر این، فایروالهای Stateful Inspection قادر به بررسی بستههای ورودی و خروجی در لایههای شبکه و انتقال هستند.

Next-Generation Firewall (NGFW): این نوع فایروالها نسخه تکاملیافته هستند که وظایف چند نوع فایروال را با هم ترکیب میکند و قابلیتهای پیشرفتهتری را ارائه میدهند. یک NGFW علاوه بر شناسایی URL ها، از تکنیکهایی مانند IPS، IDS و TLS/SSL استفاده میکند. همچنین، NGFW قابلیت نظارت جامع بر شبکه را داراست و به مدیران شبکه امکان میدهد ترافیک شبکه را به طور جامع مانیتور کنند و به حملات پاسخ دهند. امکان رمزگشایی و اسکن ضدویروس نیز به NGFW اضافه شده است تا بتواند ترافیک و فایلهای وارد شده را بررسی کرده و از وجود بدافزارها و تهدیدات امنیتی محافظت کند. این نوع فایروالها در سازمانها و شرکتهایی که نیازمند سیستمهای امنیتی قوی و سختگیرانه هستند، مورداستفاده قرار میگیرند.

Unified Threat Management(UTM): این سیستم یک راهکار امنیتی یکپارچه است که به سازمانها امکان میدهد تهدیدات و فعالیتهای امنیتی مرتبط را از طریق یک کنسول مدیریتی واحد کنترل کنند. همچنین فناوریهای امنیتی متعددی از جمله آنتیویروس، فیلتر محتوا، فیلتر وب، ضد هرزنامه و غیره را در یک دستگاه واحد ادغام میکند. بهاینترتیب، سازمانها میتوانند امنیت فناوری اطلاعات خود را به شکل جامع و یکپارچه مدیریت کنند. علاوه بر این، استفاده از UTM میتواند به صرفهجویی در هزینهها در مقایسه با استفاده از محصولات امنیتی جداگانه منجر شود UTM. نشاندهنده تکامل فایروال سنتی به یک راهحل امنیتی فراگیر است که میتواند مدیریت خدمات شبکه را سادهتر کند.

WAF(Web Application Firwall): یک فایروال پیشرفته است که وب اپلیکیشنها را در برابر تهدیدات امنیتی متنوعی نظیر جعل سایت، حملات XSS (Cross-Site Scripting)، گنجاندن و تزریق SQL (SQL Injection)، حملات DDoS و غیره، محافظت میکند. سرویس WAF در لایه 7 مدل OSI طراحی و پیادهسازی شده است و با استفاده از سیاستهایی از جمله نظارت و مسدود کردن هر نوع ترافیک مخرب از برنامه وب اپلیکیشن، در برابر تهدیدات مختلف حفاظت میکند.ویژگیهای WAF علاوه بر پکتهای HTML و HTTPS، قابلیت تجزیه و تحلیل دادههای XML، RPC و SOAP را نیز داراست. این به این معنی است که WAF قادر است ترافیک ورودی حاوی این نوع دادهها را بررسی کرده و از وجود تهدیدات امنیتی در آنها جلوگیری کند.مهم است بهیاد داشت که استفاده از سرویس WAF به تنهایی کافی نیست و باید بههمراه اقدامات امنیتی سطح بالاتر دیگری همچون استفاده از گواهینامه SSL، بازبینی کد وب، اعمال سیاستهای قویتر دسترسی و مدیریت هویت و سایر روشهای مرتبط با امنیت ترکیب شود. این ترکیب اقدامات میتواند سطح بیشتری از امنیت را برای وب اپلیکیشن در برابر دسترسیهای غیرمجاز فراهم کند.